- AccessEnum muestra desviaciones de permisos en archivos y Registro para detectar riesgos rápidamente.

- Exporta resultados, define exclusiones y compáralos para auditorías y hardening continuo.

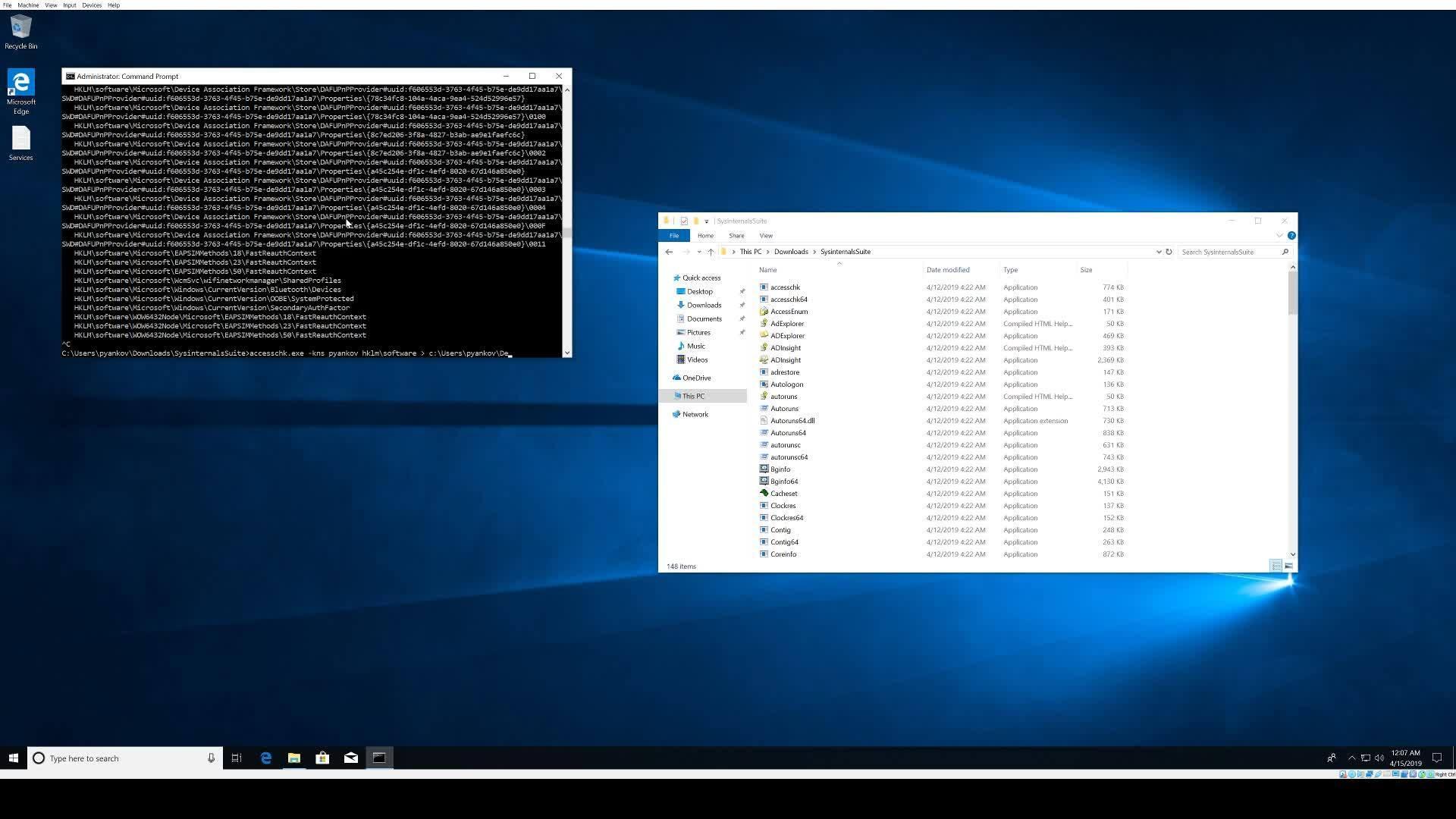

- AccessChk complementa en consola con filtros detallados para objetos, procesos y servicios.

¿Tienes la sensación de que revisar permisos en Windows es un deporte de fondo? Entre herencias, grupos y excepciones, encontrar dónde se ha relajado la seguridad en una carpeta, un archivo o una clave del Registro puede convertirse en un laberinto. Aquí es donde brilla AccessEnum: una utilidad minúscula de Sysinternals que te da en segundos una fotografía honesta de quién puede leer, escribir o está explícitamente denegado.

Más allá de su tamaño diminuto, AccessEnum destila lo importante y descarta el ruido: resalta las desviaciones respecto al elemento padre en el árbol, de modo que ves lo que realmente se sale de tu política estándar. Con un par de clics, detectas agujeros de seguridad y los cierras sin tener que bucear ACL a ACL. Y si prefieres la consola, AccessChk proporciona la visión complementaria en línea de comandos con un nivel de detalle exhaustivo.

Qué es AccessEnum y por qué debería importarte

AccessEnum es una utilidad de la colección Sysinternals creada por Mark Russinovich y Bryce Cogswell. Su propósito: visualizar de forma instantánea los permisos efectivos (lectura, escritura y denegación) en rutas del sistema de archivos y ramas del Registro de Windows. En vez de listar todo, muestra únicamente las diferencias frente al directorio o clave padre para que puedas detectar en segundos dónde se han abierto más puertas de la cuenta.

El enfoque es práctico y va al grano. Aunque el modelo de seguridad NT es potente y flexible, la administración diaria puede ser farragosa. No existe de serie una forma nativa, rápida y panorámica de ver permisos efectivos a lo largo de un árbol completo; AccessEnum llega para cubrir justo ese hueco.

Datos clave de la herramienta

Para situarte: tamaño de descarga aproximado 135 KB, categoría Utilidades de Discos y Archivos, versión estable v1.35 y última actualización el 05/10/2024. Es compatible con Windows 11, 10, 8.1, 8, 7 y Vista, y puedes descargarla o ejecutarla en caliente mediante Sysinternals Live si no quieres dejar huella local.

Además, funciona en sistemas Windows desde la familia NT. No necesita instalación tradicional: es un ejecutable gráfico y portátil que puedes llevar en tu kit de herramientas.

Cómo funciona internamente

AccessEnum utiliza las API estándar de seguridad de Windows para consultar las listas de control de acceso (ACL) y condensa los resultados en tres estados clave: lectura, escritura y denegación. Con esa abstracción, el listview te presenta justo la información que necesitas para tomar decisiones rápidas.

La comparación con el elemento padre no es bit a bit: considera equivalentes los permisos si comparten el mismo “tipo” de acceso (por ejemplo, algún derecho de escritura), aunque el subconjunto exacto difiera. Así, si un archivo otorga únicamente un derecho específico de escritura (p. ej., “escritura del propietario”) y su carpeta superior permite de alguna manera escribir, AccessEnum los trata como equivalentes en el eje “escritura”. Este criterio reduce falsos positivos y resalta desviaciones reales que afectan al riesgo.

Carpetas vs. archivos: criterio diferenciado

La herramienta maneja directorios y ficheros con una sutileza importante. En los archivos, por defecto, solo se muestran aquellos cuyos permisos son menos restrictivos que los de su carpeta contenedora. El objetivo es priorizar lo que realmente incrementa la exposición.

Si en tu política corporativa prefieres otro comportamiento, puedes modificar el ajuste desde el menú Options. La flexibilidad para alinear la lógica con tus normas internas es un plus para equipos de seguridad y sistemas.

Resumen inteligente de cuentas

Para simplificar al máximo la lectura, AccessEnum oculta usuarios cuyas autorizaciones quedan cubiertas por grupos a los que pertenecen. Ejemplo clásico: si “Marketing” y “Bob” tienen lectura y Bob forma parte de Marketing, en la lista de lectura verás únicamente el grupo. Menos líneas, misma información esencial.

Ese “colapso de duplicados” marca la diferencia en análisis rápidos, porque te permite fijarte en lo que de verdad importa sin saltar entradas redundantes.

Instalación y puesta en marcha

No hay instalador ni asistentes. Basta con copiar el ejecutable de AccessEnum a una ruta accesible y hacer doble clic. Alternativamente, si trabajas con restricciones o no quieres dejar archivos, lánzalo desde Sysinternals Live con “Ejecute ahora”.

Para entornos de auditoría, respuesta a incidentes o hardening puntual, la portabilidad y huella mínima son oro puro. Entras, analizas, exportas y te vas sin fricciones.

Qué escanea y cómo navegar la vista

Puedes analizar una carpeta concreta, una unidad completa o ramas del Registro. El criterio por defecto resalta directorios que difieren de su padre y archivos menos restrictivos que su carpeta. Esa selección te permite concentrarte en desviaciones de la política.

Una vez tengas el listado, ordena cualquier columna haciendo clic en su cabecera para priorizar por ruta, tipo de permiso o cuentas implicadas. El menú contextual aporta atajos para abrir las propiedades del elemento, excluirlo de la vista o saltar a su ubicación en el Explorador. Aunque AccessEnum no cambia permisos por sí mismo, desde Propiedades puedes editar ACL si lo necesitas.

Guardar resultados, auditorías y línea base

La herramienta permite exportar la salida a un archivo de texto. Ese snapshot sirve para comparar tras aplicar una nueva política, después de una actualización o a raíz de un incidente. Tener una “foto buena” como línea base te ayuda a detectar regresiones con el paso del tiempo.

Un caso habitual: guardas el estado de una carpeta sensible, endureces permisos, y semanas después repites el análisis para confirmar que no se han reabierto accesos de forma accidental. La comparación te da tranquilidad y evidencia.

Exclusiones y control del ruido

Para centrarte en lo relevante, configura exclusiones de rutas o patrones cuando conoces directorios especiales o cuentas que no quieres ver constantemente. Mantener una lista afinada de exclusiones acelera las revisiones periódicas.

Si te interesa entender al detalle la lógica, el menú de ayuda (Contents) explica las condiciones de búsqueda y el criterio de equivalencia. Es una referencia útil si necesitas justificar por qué aparece o desaparece una entrada.

Casos de uso recomendados

AccessEnum encaja como un guante en auditorías de permisos previas a migraciones, revisiones de recursos compartidos de red, comprobaciones de hardening tras implantar políticas nuevas, o incluso triage rápido en respuesta a incidentes para ver dónde hay accesos fuera de sitio.

Por su ligereza y portabilidad, funciona bien en equipos con restricciones y en entornos corporativos donde minimizar cambios es prioritario. Muchos administradores reconocen que “siempre quisieron una herramienta así” para no tener que ir carpeta a carpeta comprobando manualmente.

Ecosistema Sysinternals y herramientas relacionadas

AccessEnum forma parte de un conjunto de utilidades de referencia para administración y diagnóstico de Windows. Sysinternals nació en 1996 y fue adquirido por Microsoft en 2006; desde entonces, sus herramientas siguen evolucionando y son estándar de facto para profesionales de TI.

Aunque el foco aquí es AccessEnum, conviene conocer su contexto para armar un kit efectivo:

- Autoruns: inventario y gestión de ubicaciones de inicio automático. Permite ocultar entradas de Microsoft para centrarte en terceros e integra VirusTotal. Las entradas en color rosa suelen indicar problemas de firma o verificación; las amarillas apuntan a rutas inexistentes o inaccesibles que conviene validar antes de deshabilitar.

- Process Explorer: la navaja suiza que supera al Administrador de tareas. Muestra jerarquía de procesos, DLL, handles, verificación de firmas, timeline y codificación por colores; su panel inferior detalla bibliotecas y manejadores.

- Process Monitor: captura en tiempo real actividad de sistema de archivos, Registro y procesos, con filtros avanzados y registro a fichero. Es clave en la investigación de problemas complejos y en la caza de malware.

- TCPView: listado en vivo de conexiones TCP/UDP con dirección local/remota, estado y proceso, más legible que netstat para detectar actividad anómala.

- BGInfo: pinta datos del sistema sobre el escritorio para un inventariado visual rápido; Contig desfragmenta archivos individuales; Desktops crea escritorios virtuales incluso en versiones antiguas; DiskMon monitoriza sectores activos; Disk2vhd convierte discos físicos a VHD.

- PsTools y PsExec: paquete de utilidades de consola para tareas remotas; PsExec ejecuta procesos sin agentes en otros equipos. Sysmon registra eventos avanzados para seguridad; ZoomIt facilita presentaciones con zoom y dibujo sobre la pantalla.

En algunas de las fuentes aparecían enlaces o cabeceras de contenido no relacionado (por ejemplo, guías sobre instalar Windows 11 en Mac con chips M-series, cambiar apps predeterminadas como WPS Office o desinstalar Avast). Son intercalados del sitio y no afectan al uso de AccessEnum, pero conviene ignorarlos durante la lectura técnica.

AccessChk: alternativa de consola para permisos

Si prefieres terminal, AccessChk es la herramienta hermana para revisar permisos en profundidad sobre archivos, directorios, Registro, servicios, procesos y objetos del Object Manager. Es gratuita y muy útil en servidores Windows y automatizaciones.

Un uso típico para ver derechos asignados a un usuario del dominio sería, por ejemplo: accesschk64 "dominio\usuario" -a * (o su versión de 32 bits con accesschk). El asterisco muestra todos los privilegios asociados a esa identidad.

El paquete oficial se descarga desde Sysinternals/Microsoft; en una de las fuentes se menciona un enlace pero exigía iniciar sesión para verlo, por lo que no se reproduce aquí. A continuación, un resumen de opciones basado en la ayuda de la herramienta, parafraseado y organizado para que puedas consultarlo rápido:

- -a: trata el nombre como un derecho de cuenta de Windows. Usa * para listar todos los derechos de un usuario. Si indicas un derecho concreto, solo se muestran asignaciones directas (no las heredadas por pertenencia a grupos).

- -c: el nombre es un servicio de Windows (ej. ssdpsrv). Con * muestra todos los servicios; usa scmanager para consultar la seguridad del Service Control Manager.

- -d: procesa únicamente directorios o la clave de nivel superior especificada (evita recursión profunda para una vista más acotada).

- -e: muestra solo Niveles de Integridad establecidos explícitamente (aplicable desde Windows Vista en adelante).

- -f: si se usa tras -p, incluye token completo de proceso (grupos y privilegios). En otros contextos, sirve como lista de cuentas separadas por comas para filtrar la salida.

- -h: el nombre es un recurso compartido (archivo o impresora). Con * lista todos los compartidos.

- -i: al volcar listas de control de acceso completas, ignora objetos con ACEs solo heredadas.

- -k: el nombre es una clave de Registro (ej. HKLM\Software).

- -l (ele): muestra el descriptor de seguridad completo. Añade -i para ignorar ACEs heredadas. Si usas -L (ele mayúscula), el formato de salida será SDDL.

- -m: el nombre es un registro de eventos. Con * lista todos los registros de eventos.

- -n: muestra exclusivamente objetos que no tienen acceso para la cuenta consultada.

- -o: el nombre es un objeto del espacio de nombres Object Manager (por defecto, raíz). Para ver el contenido de un directorio, añade una barra final o usa -s. Combínalo con -t y un tipo de objeto (por ejemplo, section) para filtrar.

- -p: el nombre es un proceso o PID (usa * para todos los procesos). Añade -f para token de proceso (grupos/privilegios) y -t para incluir hilos.

- -nobanner: oculta el mensaje de inicio y el copyright en la salida.

- -r: restringe la vista a objetos con acceso de lectura.

- -s: recorre recursivamente subdirectorios o subclaves.

- -t: en contextos de Object Manager, aplica filtro por tipo de objeto (ej. «section»).

- -u: suprime errores en la salida (útil en recorridos amplios con accesos denegados).

- -v: modo detallado (incluye Nivel de Integridad desde Vista y muestra los accesos específicos otorgados).

- -w: limita a objetos con acceso de escritura.

Notas operativas: si indicas usuario/grupo y una ruta, AccessChk calcula los permisos efectivos para esa identidad; si no, muestra el acceso efectivo de las cuentas presentes en el descriptor de seguridad. Para rutas, se asume sistema de archivos salvo que utilices el prefijo \pipe\ (tuberías con nombre). En la salida, verás R cuando exista lectura, W para escritura y vacío si faltan esos accesos; con -v detalla las máscaras de acceso concretas.

Consejos prácticos de trabajo

Antes de escanear, define el alcance con precisión: un recurso compartido crítico, una carpeta con datos sensibles o una clave del Registro especialmente relevante. Reducir el universo evita ruido y acelera el análisis.

Establece una línea base guardada tras aplicar la “política buena”. Comparar snapshots es la forma más fiable de ver si algo se ha relajado por accidente con el paso del tiempo o tras cambios de software.

Cuando sospeches de abuso de permisos, combina el mapa de AccessEnum con Process Monitor (actividad detallada de procesos) o TCPView (conexiones en vivo). Ver quién puede escribir y qué hace ese proceso después te ofrece una visión de 360º del riesgo real.

Integra la verificación de firmas digitales en tu diagnóstico con Process Explorer. Reducirás falsos positivos al decidir si contienes, limpias o ajustas permisos sobre ejecutables concretos.

Recursos, comunidad y documentación

Además de la ayuda integrada de AccessEnum, el foro oficial de Sysinternals está muy activo y suele contar con respuestas cotidianas de la comunidad y de otros profesionales. Es el sitio perfecto para resolver dudas específicas sobre casos límite, herencias complejas o lecturas inesperadas.

Algunas guías en español han sido traducidas y ampliadas respecto a materiales de Mark Russinovich. En concreto, se cita trabajo editado por Roberto C. González y publicado en el sitio Ethical Hack, con distribución bajo licencia Creative Commons BY-NC-SA 4.0; esa fuente indica reserva de derechos sobre la traducción y el contenido propio entre 2019 y 2024. Si tomas fragmentos o adaptas partes, respeta siempre las condiciones de atribución y uso no comercial.

En una de las páginas consultadas se incluía un apartado “Obtener el programa” junto a referencias y mención expresa de la ejecución directa vía Sysinternals Live. Es ideal cuando no deseas copiar nada al disco o trabajas con permisos limitados.

Como nota curiosa, en otra fuente aparecía un texto personal desvinculado de la temática técnica (felicitación de año y reflexiones). No tiene relación con la herramienta, pero refleja el carácter editorial del sitio y su mezcla de contenidos.

La lógica, las opciones de guardar búsquedas/resultados y la posibilidad de establecer exclusiones constituyen una base sólida para auditorías periódicas y comparativas en el tiempo. Juntas, convierten a AccessEnum en un aliado fácil de llevar y difícil de sustituir cuando necesitas respuestas rápidas sobre permisos.

AccessEnum no edita ACL directamente, pero su integración con las propiedades del sistema y el atajo a “Explore” hacen que cambiar algo sea cuestión de dos clics. Entre su ligereza, su claridad y su enfoque en desviaciones respecto al padre, pocas herramientas rinden tanto con tan poco peso.

Con todo lo anterior, queda claro que AccessEnum y AccessChk resuelven el mismo problema desde ángulos distintos: interfaz gráfica ultrarrápida para visión global y consola ultraexpresiva para informes, filtros y automatización. En conjunto, cubren desde la auditoría puntual a la validación recurrente en políticas de seguridad vivas.