- Nueva campaña de ataque llamada GhostPairing que secuestra cuentas de WhatsApp sin robar la contraseña ni clonar la SIM.

- El truco se basa en una web falsa que imita el inicio de sesión de Facebook y guía al usuario para vincular su cuenta.

- El ciberdelincuente aprovecha la función legítima de dispositivos vinculados de WhatsApp Web y WhatsApp para Windows.

- El atacante obtiene acceso completo a chats, archivos y contactos, y puede propagar el ataque desde la propia cuenta de la víctima.

Una nueva oleada de fraudes en WhatsApp está poniendo en jaque la seguridad de miles de usuarios en España y en el resto de Europa. No se trata del típico timo en el que se roba la contraseña o se clona la tarjeta SIM, sino de una técnica más sutil que consigue acceso completo a la cuenta sin necesidad de saltarse las medidas clásicas de protección.

Este método, bautizado como GhostPairing o “emparejamiento fantasma”, aprovecha funciones totalmente legítimas de WhatsApp para que sea el propio usuario quien, sin darse cuenta, autorice la conexión de su cuenta a un navegador controlado por el atacante. El resultado es que el ciberdelincuente entra en la cuenta como si fuera el dueño, pero sin haber forzado contraseñas ni intervenido la línea móvil.

Cómo funciona el ataque GhostPairing paso a paso

El punto de partida es un mensaje que llega desde un contacto real de la víctima, lo que genera una apariencia de confianza y hace que muchas personas bajen la guardia. En ese texto, el remitente asegura haber encontrado una foto en la que la víctima aparece y le envía un enlace para que pueda verla.

Al pulsar sobre ese enlace, el usuario es redirigido a una página web que imita la pantalla de inicio de sesión de Facebook. El diseño, logotipos y campos de formulario están preparados para que la mayoría de las personas no sospechen y piensen que están en el sitio oficial, cuando en realidad se trata de un portal controlado por los atacantes.

En esa página fraudulenta se solicita primero que el usuario introduzca su número de teléfono. A continuación, se le indica que debe escanear un código QR con la app de WhatsApp o introducir un código numérico para completar el supuesto registro o ver la famosa fotografía. En la práctica, lo más habitual es que se ofrezca la opción del código numérico, al ser un método con el que muchos ya están familiarizados.

Lo que la víctima no percibe es que todo ese proceso está cuidadosamente diseñado para reproducir el flujo de vinculación de dispositivos de WhatsApp. Es decir, los pasos son casi los mismos que cuando un usuario conecta su móvil a WhatsApp Web o a la aplicación de escritorio para Windows, solo que en este caso el navegador final pertenece al ciberdelincuente.

WhatsApp permite de forma legítima usar una misma cuenta en hasta cuatro dispositivos vinculados adicionales, como ordenadores o tablets, sin que el teléfono principal tenga que estar constantemente activo. Esta característica es muy útil en el día a día, pero en este tipo de campaña se convierte en la puerta de entrada perfecta: el atacante simplemente abre WhatsApp Web en su equipo y aprovecha los datos que la víctima introduce engañada para completar el emparejamiento.

Por qué WhatsApp interpreta el acceso como legítimo

Desde el punto de vista técnico, no se produce un robo de credenciales clásico: el delincuente no está adivinando contraseñas ni interceptando SMS, ni está clonando la tarjeta SIM de la víctima. Son los propios mecanismos oficiales de la plataforma los que se están utilizando, pero guiando a la persona por un escenario controlado por el atacante.

Para la infraestructura de WhatsApp, el resultado es que parece que el usuario ha vinculado por su cuenta un nuevo dispositivo. La aplicación no distingue que el navegador que se está autorizando está realmente en manos de un tercero, porque el proceso encaja con lo que sería un alta normal en WhatsApp Web o en la versión para Windows.

Precisamente por eso se acuña el término “emparejamiento fantasma” o GhostPairing: el dispositivo adicional aparece como autorizado, pero el usuario puede no ser consciente en absoluto de que esa vinculación se ha producido. No hay mensajes de advertencia especialmente llamativos, y en muchas ocasiones la persona ni siquiera revisa la lista de sesiones activas en su cuenta.

Los investigadores de ciberseguridad de Gen Digital, compañía especializada en protección digital a nivel internacional, han sido quienes han detallado el funcionamiento de esta campaña. Su análisis confirma que la técnica es particularmente peligrosa en Europa y otros mercados donde el uso de WhatsApp Web y de la app de escritorio está muy extendido, por lo que el patrón de uso encaja con el engaño.

Al no requerir acceso a mensajes SMS ni al propio chip de la línea móvil, GhostPairing esquiva muchas de las alertas habituales que los usuarios han aprendido a identificar con otros fraudes más antiguos, lo que aumenta la efectividad del ataque entre perfiles menos familiarizados con los últimos riesgos de seguridad.

Qué puede hacer el atacante con la cuenta secuestrada

Una vez completado el emparejamiento fraudulento, el ciberdelincuente entra en la cuenta de WhatsApp igual que lo haría su dueño desde un ordenador. Esto implica que obtiene prácticamente las mismas capacidades que ofrece la versión web o de escritorio de la aplicación.

Entre otras cosas, el atacante puede consultar el historial de conversaciones disponible en el dispositivo vincululado, acceder a mensajes recientes y pasados, e incluso seguir recibiendo en tiempo real todo lo que llegue a la cuenta mientras la sesión se mantenga activa. Esto incluye chats individuales, grupos, listas de difusión y contenido archivado que se sincronice.

Además, la persona malintencionada puede descargar documentos, fotos, vídeos y otros archivos multimedia compartidos en las conversaciones, con el consiguiente riesgo para la privacidad de la víctima y de sus contactos. Información sensible enviada en confianza puede quedar expuesta a terceros sin que quienes la compartieron sean conscientes.

El delincuente también tiene la capacidad de enviar mensajes en nombre de la víctima. Esto le permite, por ejemplo, reenviar el mismo gancho de la “fotografía en la que apareces” a otros contactos, aprovechando la confianza natural que existe entre amigos, familiares o compañeros de trabajo. De esta manera, el ataque puede ir multiplicándose en cadena sin grandes esfuerzos.

Desde la óptica de muchos destinatarios, el mensaje procede de una persona conocida y de confianza, lo que hace que sea más probable que hagan clic en el enlace y repitan el proceso de vinculación fraudulenta. El resultado es un círculo vicioso en el que cada cuenta comprometida sirve como trampolín para llegar a nuevas víctimas, manteniendo el fraude dentro del propio ecosistema de WhatsApp.

Impacto en usuarios de España y Europa

En países europeos como España, donde WhatsApp es la herramienta de mensajería dominante tanto a nivel personal como profesional, un ataque como GhostPairing resulta especialmente preocupante. La app suele utilizarse para coordinar tareas de trabajo, compartir documentos importantes, gestionar grupos vecinales o escolares e incluso como canal de atención al cliente de pequeños negocios.

Esto significa que, si una cuenta se ve comprometida, el alcance del daño no se limita a la esfera privada. Datos de empresa, información interna de equipos, conversaciones con proveedores o clientes y otros contenidos relacionados con la actividad laboral pueden quedar expuestos, con el añadido de que todo ocurre sin que se haya forzado un acceso por medios técnicos sofisticados.

El contexto europeo, con una elevada adopción de la versión web de WhatsApp en oficinas y entornos híbridos de trabajo, facilita aún más que el ataque pase desapercibido. Para muchos usuarios, vincular el móvil al ordenador y dejar la sesión abierta durante largos periodos es una práctica rutinaria, por lo que no extraña que haya una conexión activa más en la lista de dispositivos.

Las autoridades y los expertos en ciberseguridad suelen insistir en la importancia de revisar periódicamente los dispositivos vinculados dentro de la propia aplicación y cerrar aquellos que no se reconozcan. En el caso de GhostPairing, este sencillo gesto puede marcar la diferencia entre cortar el acceso a tiempo o permitir que el atacante mantenga el control durante días o semanas.

Para los usuarios europeos, donde la regulación en materia de protección de datos es especialmente estricta, un incidente de este tipo también puede implicar complicaciones legales para empresas y profesionales que manejen información de terceros a través de WhatsApp y no hayan previsto adecuadamente los riesgos asociados a este canal.

Por qué este fraude resulta tan convincente

Una de las claves de GhostPairing es que aprovecha dinámicas de uso muy asentadas. Los usuarios están acostumbrados a recibir enlaces de amigos, a iniciar sesión en distintos servicios con su número de teléfono y a validar operaciones mediante códigos o QR, por lo que el flujo de pasos no genera necesariamente sospechas.

El hecho de que el mensaje inicial llegue desde un contacto que la víctima reconoce reduce aún más la desconfianza. A menudo, la persona ni siquiera se plantea que esa cuenta pueda haber sido comprometida antes y estar siendo utilizada como vehículo para extender el ataque, lo que refuerza la sensación de normalidad.

Además, al no pedir de forma directa la contraseña de WhatsApp ni códigos de verificación SMS tradicionales, el fraude sortea muchas recomendaciones de seguridad que se han repetido en los últimos años, como desconfiar de quien solicita códigos por chat o de intentos de duplicar la tarjeta SIM.

El diseño de la página falsa que imita a Facebook también contribuye a que el engaño funcione. Aunque no sea una réplica perfecta, en la práctica basta con que incluya los elementos principales de la interfaz y un dominio que, a primera vista, no parezca extraño para que muchos usuarios completen el formulario sin detenerse a revisar los detalles.

Todo ello configura un escenario en el que el usuario, convencido de estar realizando un proceso cotidiano, termina autorizando por sí mismo el acceso del atacante. Desde la perspectiva psicológica, se trata de un ejemplo claro de ingeniería social diseñada para explotar la confianza, la prisa y la costumbre.

Claves para proteger la cuenta frente a GhostPairing

Aunque esta campaña se apoya en funciones legítimas de la plataforma, existen varias pautas que pueden ayudar a reducir significativamente el riesgo de caer en este tipo de trampas y mantener la cuenta de WhatsApp bajo control.

En primer lugar, conviene desconfiar de mensajes inesperados que incluyan enlaces, incluso si proceden de contactos conocidos y hablan de fotos, vídeos comprometedores o supuestas oportunidades urgentes. Ante la duda, es recomendable preguntar por otro canal o llamar directamente a la persona para confirmar que realmente ha enviado ese contenido.

También es importante evitar introducir el número de teléfono o escanear códigos QR en páginas que se abran desde enlaces dudosos, especialmente si esas webs simulan ser plataformas conocidas como Facebook sin que el usuario haya acudido a ellas de forma directa escribiendo la dirección en el navegador.

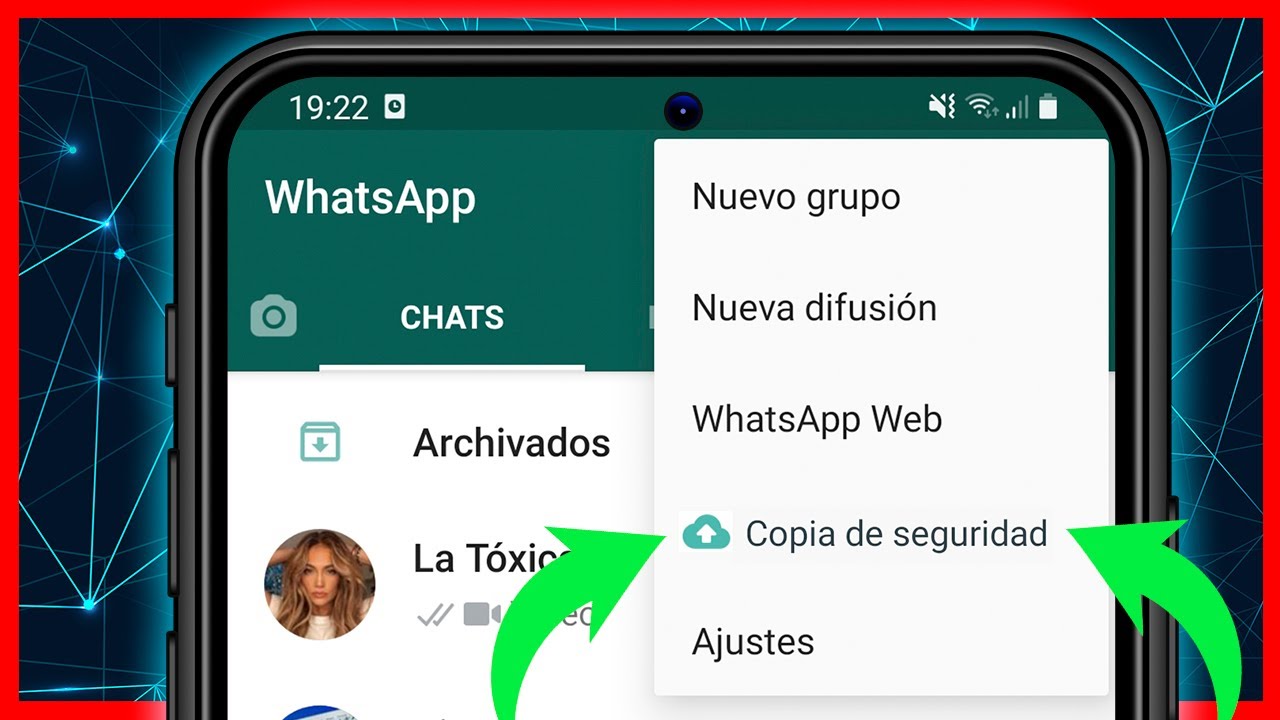

Otra medida básica consiste en revisar, desde los ajustes de la aplicación, la lista de dispositivos vinculados a la cuenta de WhatsApp. Si aparece algún ordenador o sesión que no se reconoce, lo más prudente es cerrarla de inmediato y, si es posible, activar medidas adicionales de seguridad como la verificación en dos pasos y configurar copia de seguridad en Android.

Finalmente, puede resultar útil mantenerse al día de las alertas emitidas por empresas de ciberseguridad y organismos oficiales, que suelen avisar de nuevas campañas activas en España y Europa. Estar informado de que existe un fraude concreto, como GhostPairing, ayuda a identificar comportamientos sospechosos antes de que sea demasiado tarde.

La aparición de técnicas como esta demuestra que los ciberdelincuentes están aprovechando cada vez más las funciones legítimas de las propias aplicaciones para dar apariencia de normalidad a sus ataques. En el caso de WhatsApp, ese “emparejamiento fantasma” permite tomar el control de cuentas sin robar contraseñas ni duplicar la SIM, apoyándose en la confianza entre contactos y en hábitos de uso muy extendidos entre los usuarios de España y del resto de Europa.