- PromptLock usa un modelo de IA local (gpt-oss:20b vía Ollama) para crear scripts Lua maliciosos al vuelo.

- Actúa en Windows, Linux y macOS, con capacidad de exfiltrar y cifrar datos; la función destructiva está presente pero inactiva.

- Emplea SPECK de 128 bits y opera en modo offline, reduciendo la eficacia de defensas basadas en tráfico de red.

- ESET lo clasifica como Filecoder.PromptLock.A; hay muestras en VirusTotal y todo apunta a un prototipo.

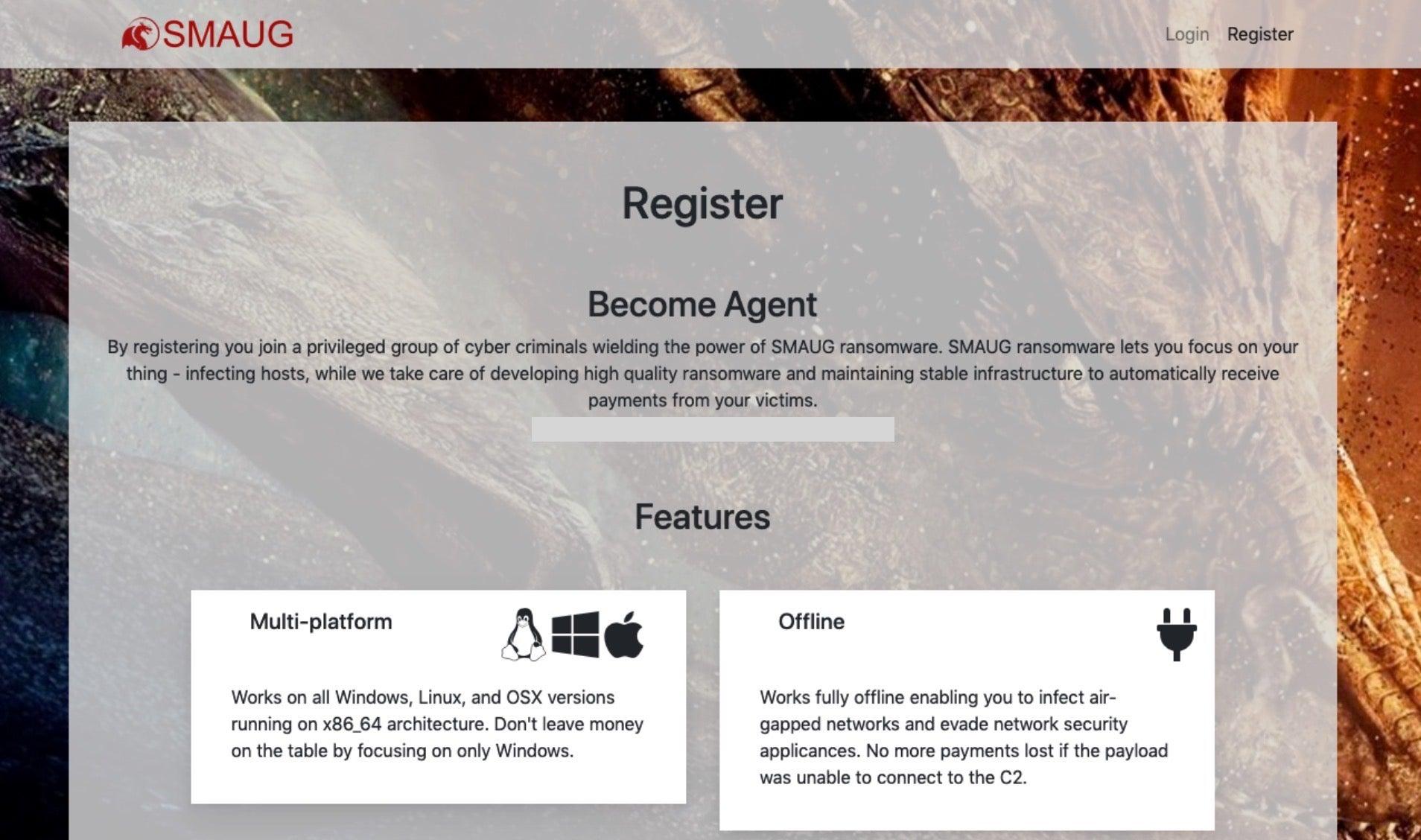

La investigación de ESET ha sacado a la luz un ransomware impulsado por IA que marca un antes y un después. Bautizado como PromptLock, el hallazgo pone sobre la mesa cómo los modelos generativos pueden integrarse en la cadena de ataque de forma directa y autónoma.

El malware ha sido diseñado para operar en Windows, Linux y macOS, y se caracteriza por trabajar con un modelo de lenguaje en local que no necesita conectarse a servidores externos. Entre sus capacidades se encuentran tareas de exfiltración y cifrado y, de forma latente, la posibilidad de eliminar datos, aunque esta última no se ha observado en ejecución.

Qué es PromptLock y qué lo hace diferente

Según el análisis, PromptLock está desarrollado en Golang y ha sido catalogado por ESET como Filecoder.PromptLock.A. La elección del algoritmo de cifrado SPECK con clave de 128 bits sugiere un proyecto aún en fase experimental más que una herramienta pulida para campañas masivas.

El punto diferencial es su uso de un modelo de lenguaje local, concretamente gpt-oss:20b ejecutado mediante la interfaz Ollama. Esta arquitectura elimina la dependencia de infraestructura de Comando y Control (C&C) y favorece la autonomía del ataque incluso sin conectividad.

Método de operación observado

Durante la intrusión, el ransomware genera scripts Lua maliciosos en tiempo real a partir de indicaciones internas. Con ellos es capaz de enumerar el sistema de archivos, examinar contenidos y decidir si procede a extraer información o a cifrarla, restringiendo el acceso del usuario a sus datos.

La naturaleza generativa del modelo introduce comportamiento cambiante, lo que dificulta las detecciones basadas en firmas o patrones fijos. Ese rasgo, unido a su alcance multiplataforma (Windows, Linux y macOS), eleva su potencial impacto en entornos corporativos y domésticos.

El código incluye una función destructiva deshabilitada que, de activarse en versiones futuras, podría agravar el daño al combinar cifrado con borrado selectivo. Por ahora, los investigadores no han observado su uso durante las pruebas.

Para el cifrado de archivos se ha identificado el uso de SPECK de 128 bits. Más allá del debate criptográfico, esta elección refuerza la idea de un desarrollo en estado de prueba de concepto, con componentes que podrían variar en iteraciones posteriores.

Estado actual y evidencias públicas

Las señales apuntan a un prototipo: se han localizado binarios en repositorios como VirusTotal para Windows y Linux, sin indicios de una distribución a gran escala. ESET refleja ejecuciones controladas donde PromptLock generó y usó scripts Lua dinámicos en distintos sistemas.

El diseño con operativa offline reduce la exposición a controles que se basan en el análisis del tráfico de red. De paso, complica la labor de los equipos de respuesta, que suelen apoyarse en esas telemetrías para acotar movimientos laterales y cortar comunicaciones del atacante.

Riesgos para empresas y usuarios

Más allá del cifrado, el verdadero salto está en la capacidad de adaptarse al entorno durante el ataque. Un LLM bien afinado puede variar las tácticas sobre la marcha, erosionando la eficacia de controles que esperan conductas previsibles y repetibles.

Este enfoque, señalan los analistas, abarata la creación de malware autoajustable y reduce la necesidad de grandes equipos de desarrollo. Aunque PromptLock no se ha visto en campañas masivas, el concepto abre la puerta a una nueva generación de amenazas con menos fricción para los atacantes.

Medidas de mitigación recomendadas

A falta de indicadores estáticos fiables, conviene reforzar la defensa en profundidad con controles antimalware que miren más allá de la red y pongan el foco en comportamientos anómalos en el endpoint y el servidor.

- Aplicar principios de mínimo privilegio y segmentación para limitar el alcance si se compromete un equipo.

- Reforzar la supervisión de ejecución de scripts y automatizaciones, especialmente aquellos generados o invocados dinámicamente.

- Mantener copias de seguridad verificadas y fuera de línea para acelerar la recuperación sin pago de rescates.

- Actualizar EDR/antimalware y reglas de comportamiento que detecten enumeraciones masivas, accesos inusuales a archivos y procesos que deriven en cifrados rápidos.

Otros detalles relevantes

Los investigadores localizaron, entre las indicaciones internas del malware, una dirección de Bitcoin asociada al alias de Satoshi Nakamoto, un guiño que acrecienta el interés técnico sobre la muestra, sin que ello implique autoridad o respaldo alguno.

Todo apunta a que el autor explora los límites de combinar LLM locales y cifrado en un mismo artefacto. Si el enfoque prospera, las defensas deberán priorizar telemetría rica, correlación temporal y detección basada en objetivos del atacante por encima de listas de indicadores estáticos.

La fotografía completa sugiere que estamos ante un concepto con alcance multiplataforma, autonomía operativa y capacidad de variar su comportamiento, elementos que obligan a revisar supuestos en detección y respuesta y anticipar variantes más pulidas en el futuro cercano.