- Se incorporan 183 millones de pares email-contraseña a HIBP bajo “Synthient Stealer Log Threat Data”; 16,4 millones nunca vistos antes.

- No hubo hackeo a Gmail u otros servicios: las credenciales se robaron en equipos infectados con infostealers, incluyendo cookies y tokens.

- El conjunto fue depurado por Troy Hunt: normalización, deduplicación y verificación antes de sumarse a una base con 15,3 mil millones de cuentas.

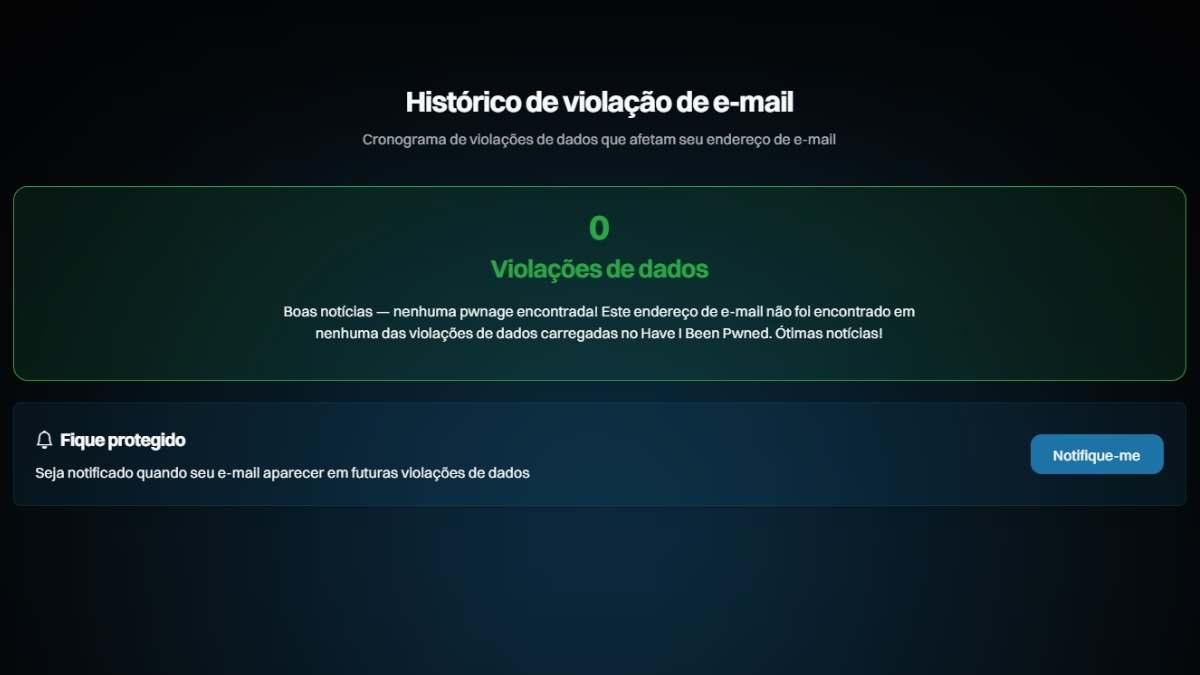

- Comprueba si apareces en HIBP y actúa: cambia contraseñas, activa 2FA, limpia tus dispositivos y valora passkeys y gestores de contraseñas.

Un enorme volcado de credenciales ha destapado 183 millones de direcciones de correo con sus contraseñas asociadas, ya consultables en Have I Been Pwned (HIBP). El paquete, bautizado como Synthient Stealer Log Threat Data, se añadió a la plataforma el 21 de octubre y procede de la recolección de registros robados por malware infostealer en miles de equipos a lo largo del tiempo.

Lejos de un ataque puntual a una empresa concreta, estamos ante una agregación de datos de múltiples infecciones que afecta a infinidad de servicios online. Troy Hunt, creador de HIBP, ha confirmado la autenticidad del conjunto tras un proceso de depuración, que además revela 16,4 millones de correos nunca vistos en filtraciones anteriores. Si usas servicios populares en España o Europa, te interesa comprobar si tu dirección aparece y tomar medidas.

El origen y la cadena de robo: infostealers y recolección masiva

A diferencia de las brechas “clásicas”, aquí no se vulneró la base de datos de un proveedor; la clave está en malware especializado que saquea los navegadores y sistemas de las víctimas.

Entre las familias de infostealers destacan Lumma Stealer, Raccoon, RedLine o Vidar, que se distribuyen mediante malvertising, cracks de software, campañas de phishing y extensiones maliciosas. Su objetivo es claro: extraer credenciales y otros datos sensibles directamente del dispositivo infectado, sin necesidad de irrumpir en los servidores de las empresas.

¿Qué sacan exactamente estos programas? Además de contraseñas, capturan cookies de sesión, tokens de autenticación, formularios autocompletados e incluso información del sistema. Todo se envía por canales cifrados a servidores de mando y control (C2) y se empaqueta en archivos que acaban revendidos o filtrados en bruto.

El conjunto atribuido a Synthient no es una “fuga accidental”, sino el resultado de una recopilación sistemática con fines de inteligencia de amenazas que, con el tiempo, trascendió al dominio público. De ahí que HIBP haya podido integrar la colección y hacerla consultable para cualquier usuario.

Antes de publicarse, Troy Hunt llevó a cabo una limpieza a gran escala: normalizó direcciones (mayúsculas, codificaciones), eliminó duplicados hasta dejar 183 millones de entradas únicas, filtró datos inconsistentes y clasificó contraseñas en texto plano y hashes. Gracias a ello, el índice de HIBP supera ya 15.300 millones de cuentas comprometidas procedentes de 916 incidentes distintos.

Qué se ha expuesto y cómo minimizar el riesgo

El nivel de detalle es especialmente preocupante: en muchísimos casos hay contraseñas en texto plano junto al sitio donde se usaron. Eso implica que quien tenga el paquete no solo conoce tu correo, sino tu clave exacta y dónde probarla; además, se aprovechan técnicas de ingeniería social como tutoriales falsos para engañar a víctimas y obtener accesos adicionales.

Para colmo, los infostealers suelen llevarse cookies de sesión y tokens persistentes, con los que algunos atacantes pueden saltarse la verificación en dos pasos si la sesión continúa válida. De ahí que convenga cerrar sesión en todos los dispositivos y revocar sesiones activas tras cambiar contraseñas, sobre todo cuando los atacantes buscan manipular mecanismos de detección para mantener el acceso.

El alcance es transversal: aparecen inicios de sesión de Gmail, Outlook/Hotmail, iCloud, Facebook, Microsoft y muchas más plataformas. En muestras independientes se han visto incluso direcciones gubernamentales de decenas de países, lo que evidencia que ni usuarios particulares ni organizaciones están a salvo si un endpoint cae en una infección.

Cómo saber si te afecta y qué pasos dar

Comprueba tu situación cuanto antes: en haveibeenpwned.com puedes introducir tu email (o tu contraseña, si quieres verificarla de forma segura) para saber si forma parte de esta megafiltración u otras. Si apareces, actúa sin dejarlo para luego.

- Cambia contraseñas de inmediato en las cuentas afectadas y en cualquier otro servicio donde las hayas reutilizado. Activa si puedes alertas de filtración en tu gestor de contraseñas y valora usar una app como gestor de contraseñas de Google.

- Activa la autenticación en dos pasos (2FA), preferiblemente con aplicación autenticadora o llave de seguridad, y revoca sesiones abiertas en todos tus dispositivos.

- Escanea tus equipos con una solución antimalware de confianza para eliminar posibles infostealers que sigan activos y aplica guías para reforzar la seguridad de Windows.

- Evita guardar contraseñas en el navegador; usa un gestor de contraseñas y valora migrar a passkeys allí donde sea posible.

Si resides en España y necesitas orientación, recuerda que INCIBE (017) ofrece asistencia a ciudadanos y empresas, y que la AEPD proporciona recursos sobre protección de datos y notificación de brechas cuando proceda. Ojo: aunque no notes actividad rara, no confíes la seguridad a la suerte; la prevención en el dispositivo y la higiene de contraseñas marcan la diferencia. También es útil aprender a detectar PDFs maliciosos, ya que muchas campañas usan documentos para distribuir malware.

Este episodio deja claro que el eslabón débil sigue siendo el endpoint: robos silenciosos, constantes y a gran escala que alimentan bases de datos reutilizadas una y otra vez. Quien quiera reducir su exposición debe minimizar la dependencia de contraseñas, reforzar la autenticación y mantener sus equipos limpios; solo así se corta el grifo a futuras megafiltraciones de este tipo.