- Las cuentas olvidadas concentran datos personales y contraseñas que facilitan fraudes e identidad robada.

- Las credenciales filtradas y el malware infostealer alimentan ataques masivos como phishing y credential stuffing.

- Google, Microsoft y otras plataformas ya eliminan cuentas inactivas, pero la principal responsabilidad es del usuario.

- Auditar perfiles antiguos, borrar datos y activar 2FA reduce de forma drástica la exposición al cibercrimen.

A lo largo de los años vamos abriendo perfiles en redes sociales, foros, tiendas online o servicios de streaming que dejamos de usar y, con el tiempo, terminamos olvidando por completo. Esas cuentas siguen existiendo en servidores repartidos por todo el mundo y, aunque no entremos en ellas, continúan acumulando datos personales y credenciales que pueden jugar muy en contra de nuestra seguridad digital.

Lejos de ser algo inofensivo, los perfiles inactivos en redes sociales, correos y otros servicios se han convertido en un objetivo prioritario para los ciberdelincuentes. Desde España y el resto de Europa, donde el uso de plataformas online es masivo, el problema se amplifica: más actividad, más registros y, por tanto, más cuentas abandonadas a su suerte.

Un archivo de cuentas que ya no recuerdas (pero siguen abiertas)

Los estudios recientes señalan que una persona gestiona de media en torno a 168 contraseñas de cuentas personales a lo largo del tiempo. Detrás de ese número hay registros en redes sociales, newsletters, tiendas, apps que probamos una sola vez, servicios en la nube o plataformas de vídeo. Muchas de esas cuentas quedan inactivas y, en la práctica, fuera del radar del propio usuario.

El problema es que esas cuentas olvidadas suelen contener una enorme cantidad de información sensible: direcciones de correo electrónico, contraseñas, fechas de nacimiento, nombres y apellidos reales, números de teléfono, direcciones físicas e incluso datos de pago o listas de contactos. Todo ello constituye un botín muy jugoso para cualquiera que logre acceder a esos perfiles.

Cuando un atacante entra en una cuenta aparentemente inocua, puede utilizar esos datos para suplantar tu identidad, montar fraudes a tu nombre o lanzar campañas de phishing. Si el servicio está vinculado a métodos de pago o monederos digitales, el riesgo sube un peldaño más: en algunos casos pueden llegar a realizar cargos o intentar vaciar fondos asociados.

En el entorno corporativo la situación no es mejor. Las cuentas inactivas de empleados, ex trabajadores o servicios que ya no se usan pueden convertirse en puertas traseras a información confidencial. El ejemplo del ataque de ransomware a Colonial Pipeline en 2021, que arrancó con la toma de control de una cuenta VPN en desuso, es un recordatorio de hasta dónde puede escalar un descuido de este tipo.

Por qué las cuentas inactivas son tan fáciles de atacar

Las grandes tecnológicas llevan tiempo advirtiendo del problema. Según datos de Google, las cuentas inactivas tienen muchas más probabilidades de verse comprometidas que las que se usan de forma habitual. Una de las razones es que sus credenciales suelen estar expuestas desde hace años en filtraciones de datos antiguas y nunca se han cambiado.

Además, estas cuentas abandonadas casi nunca tienen activada la verificación en dos pasos (2FA). La propia Google estima que los perfiles inactivos tienen al menos diez veces menos posibilidades que las cuentas activas de contar con este tipo de protección adicional. Para un ciberdelincuente, eso significa un acceso mucho más sencillo si consigue una contraseña válida.

En paralelo, han proliferado herramientas específicas para robar credenciales. El malware de tipo infostealer, diseñado para vaciar navegadores y sistemas de usuarios en busca de logins y contraseñas, se ha disparado en popularidad. Solo en el último año se estima que se sustrajeron más de 3.200 millones de credenciales en todo el mundo, una gran parte a través de este tipo de programas maliciosos.

Una vez que esas credenciales se han filtrado, entran en juego ataques automatizados como el credential stuffing. Los delincuentes toman combinaciones de usuario y contraseña robadas y las prueban de forma masiva en redes sociales, correos, bancos y todo tipo de servicios online. Si alguien reutiliza la misma clave en varios sitios, la probabilidad de que alguna cuenta olvidada caiga es muy alta.

Datos viejos que siguen siendo oro para el cibercrimen

Aunque pueda parecer que una cuenta antigua ya apenas vale nada, la realidad es que los datos personales no “caducan” tan rápido. Tu fecha de nacimiento, tu nombre real o la dirección donde vivías hace unos años siguen siendo piezas de información que, combinadas con otros fragmentos, ayudan a construir perfiles completos para estafas o suplantaciones de identidad.

Algo similar ocurre con las listas de contactos que guardan los perfiles de correo y las redes sociales. Un delincuente que se hace con una cuenta vieja de email, Facebook o X (antes Twitter) obtiene automáticamente una agenda de personas reales vinculadas contigo. A partir de ahí, puede enviar mensajes fraudulentos haciéndose pasar por ti, aumentar la credibilidad de un engaño o difundir enlaces maliciosos a tu círculo cercano.

En Europa, donde el Reglamento General de Protección de Datos (RGPD) obliga a las empresas a extremar el cuidado con la información personal, las brechas que afectan a bases de datos antiguas siguen apareciendo periódicamente. Foros, pequeñas tiendas online o servicios que han cambiado de manos pueden mantener activos servidores con información que nadie revisa, pero que continúa siendo atractiva para el mercado negro de datos.

Cuando una plataforma cierra, es frecuente que no esté claro qué ha ocurrido con las cuentas de usuario y sus contenidos. En el mejor de los casos, la empresa ha eliminado todo de forma segura; en el peor, los datos quedan almacenados durante años en servidores olvidados o acaban transferidos a terceros. Para el usuario, el resultado es el mismo: se pierde por completo el control sobre esa información.

Un problema amplificado por la acumulación de servicios

Hoy tenemos cuentas para casi todo: correo, redes sociales, juegos online, banca, plataformas de streaming, tiendas, aplicaciones de transporte, herramientas de productividad… La comodidad de crear perfiles en segundos ha disparado la cantidad de registros que arrastramos desde hace una década o más.

Si utilizas un gestor de contraseñas moderno o revisas las claves guardadas en tu navegador, probablemente aparecerán servicios que ni recordabas que existían. Algunas webs han desaparecido, otras han sido absorbidas por compañías más grandes y muchas siguen activas aunque lleves años sin entrar. Cada uno de esos registros es una pieza más de tu rastro digital.

En este contexto, es habitual pensar que las grandes compañías se encargarán de borrar lo viejo por nosotros. Sin embargo, pocos proveedores eliminan automáticamente las cuentas cuando el usuario deja de usarlas. Google o Microsoft sí desactivan perfiles tras largos periodos de inactividad, y servicios más pequeños de correo seguro, como Proton, aplican plazos mucho más cortos, de apenas unos meses. Pero en la mayoría de sitios, si no haces nada, tu cuenta sigue donde estaba.

Ese desfase entre la facilidad para registrarse y la complejidad para borrar del todo los datos explica por qué la “basura digital” se ha convertido en una preocupación creciente para expertos en ciberseguridad y privacidad. Lo que no ves ni recuerdas puede estar siendo explotado sin que te des cuenta.

Cómo localizar cuentas olvidadas antes de que lo hagan otros

El primer paso para reducir riesgos es tomar la iniciativa. Hacer una auditoría de tus cuentas digitales ayuda a identificar qué perfiles siguen activos, cuáles necesitas y cuáles es mejor cerrar. Puede parecer una tarea pesada, pero conviene afrontarla con calma y algo de método.

Una manera sencilla de empezar es revisar tus correos. Buscar en la bandeja de entrada términos como “Bienvenid”, “Verificar cuenta”, “Prueba gratuita”, “Valida tu cuenta” o “Gracias por registrarte” suele destapar registros antiguos que todavía existen en alguna base de datos. Estos mensajes suelen contener enlaces o indicaciones del servicio al que te diste de alta.

También es útil consultar los gestores de contraseñas que uses, ya sean independientes o integrados en el navegador o el sistema operativo. Estas herramientas agrupan todas las credenciales que has ido guardando, de modo que sirven como inventario parcial de tus cuentas. Aprovecha la revisión para eliminar claves de servicios desaparecidos o que claramente no vas a volver a usar.

Otra vía importante son las cuentas que creaste utilizando tu perfil de Google, Apple, Microsoft o Facebook para iniciar sesión. Durante años, estas grandes plataformas han ofrecido la opción de registrarte con un solo clic en aplicaciones y webs de terceros, lo que facilita mucho olvidarse de qué aceptaste exactamente.

En Google, por ejemplo, puedes entrar en el apartado de “Aplicaciones y servicios de terceros” vinculados a tu cuenta. Desde ahí es posible revisar uno a uno los accesos concedidos y revocar aquellos que llevan tiempo sin usarse. Apple ofrece algo similar en el menú de “Iniciar sesión con Apple” dentro de los ajustes de tu ID, mientras que Facebook y Microsoft cuentan con secciones específicas donde listar las apps y sitios ligados a su sistema de login.

Limpiar, cerrar o vaciar: qué hacer con cada tipo de cuenta

Una vez identificados los perfiles olvidados, toca decidir qué hacer con ellos. La opción más recomendable desde el punto de vista de la seguridad es desactivar o eliminar por completo las cuentas que ya no necesitas. La mayoría de servicios ofrecen algún procedimiento, aunque a veces esté escondido en menús poco visibles.

Antes de cerrar nada, conviene revisar la política de eliminación del proveedor para asegurarte de que borrará efectivamente tus datos personales, financieros y de contacto. Algunas empresas mantienen cierta información durante un tiempo por motivos legales, pero deberían explicarlo con claridad. Si el servicio desapareció, cambió de nombre o no ofrece una forma sencilla de darse de baja, la situación se complica.

En esos casos, lo más prudente es entrar en la cuenta y borrar manualmente todo lo posible: datos de perfil, direcciones físicas, teléfonos, fotos, comentarios antiguos, métodos de pago y cualquier contenido que pueda identificarte. Si el servicio incluye listas de contactos, es recomendable vaciarlas para evitar que terceros terminen usando esos correos o números de teléfono en campañas de phishing.

Cuando te encuentres con plataformas que no permiten eliminar del todo el perfil, puede ser útil cambiar los datos personales por información genérica y sustituir la dirección principal por otra que no utilices en tu día a día. No es una solución perfecta, pero reduce el impacto en caso de brecha.

Existen además recursos como el directorio Just Delete Me, que recopila enlaces y guías sobre cómo borrar cuentas en cientos de servicios distintos. Consultar este tipo de herramientas puede ahorrarte tiempo y frustración a la hora de deshacerte de perfiles especialmente “pegajosos”.

Fortalecer las cuentas que sí quieres conservar

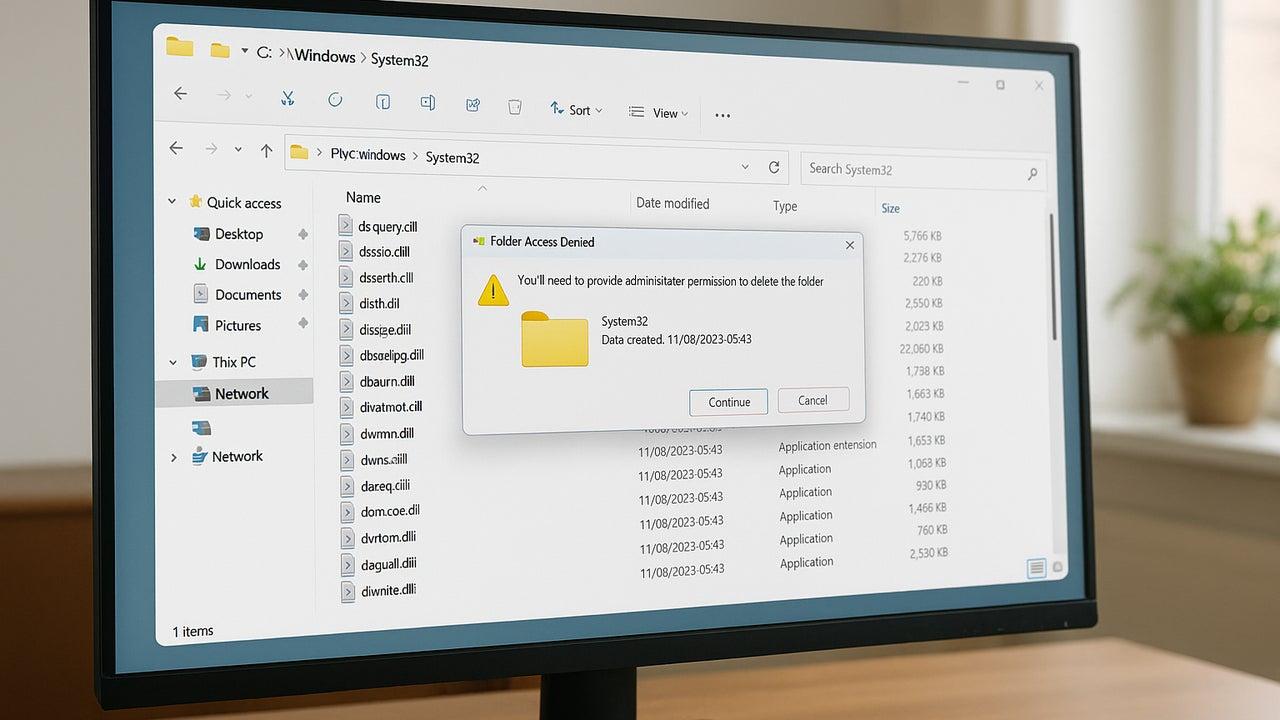

Con todas las cuentas realmente útiles identificadas, llega el momento de reforzarlas. cambiar la clave de Windows, activar autenticación en dos pasos y limitar el número de servicios conectados son medidas clave para blindar tu presencia online.

Lo ideal es establecer contraseñas únicas y robustas para cada servicio importante, combinando letras mayúsculas y minúsculas, números y símbolos. Un gestor de contraseñas fiable puede generar claves aleatorias y guardarlas por ti, de forma que no tengas que memorizarlas todas. Así reduces drásticamente el impacto de una posible filtración aislada.

Otro pilar fundamental es la autenticación de dos factores (2FA). Al activarla en redes sociales, correo, banca online y otros servicios críticos, obligas a que cualquier intento de acceso requiera algo más que la contraseña, ya sea un código temporal, una app de autenticación o una llave física. Incluso si alguien obtiene tus credenciales, le resultará mucho más complicado entrar.

Conviene además evitar conectarse a cuentas sensibles desde redes wifi públicas si no estás usando una VPN. Estas conexiones son más fáciles de interceptar y pueden exponer tus logins a terceros. Si necesitas entrar en un servicio delicado cuando estás fuera de casa o del trabajo, mejor recurrir a la conexión de datos móviles o a una red de confianza.

Por último, mantener una actitud crítica frente a correos y mensajes inesperados sigue siendo una de las defensas más efectivas contra el phishing. Desconfía especialmente de los avisos que presionan para actuar rápido, los enlaces acortados y las peticiones de datos sensibles. Ante la duda, entra al servicio escribiendo la dirección en el navegador en lugar de pulsar en el enlace recibido.

Una tarea pendiente para usuarios y empresas

El auge de las cuentas olvidadas no es solo un problema individual. Muchas organizaciones conservan perfiles de ejemplo, accesos de antiguos empleados o cuentas de pruebas que nunca llegan a borrarse del todo. Con el tiempo, esos usuarios se convierten en puntos débiles que los atacantes pueden explorar para entrar en la red corporativa.

En el ámbito europeo, donde la regulación obliga a las empresas a proteger los datos de sus clientes y trabajadores, descuidar estas cuentas fantasmas puede derivar no solo en incidentes de seguridad, sino también en sanciones. Una auditoría periódica de credenciales y accesos debería formar parte de cualquier estrategia básica de ciberseguridad empresarial.

Algunos proveedores han empezado a aplicar políticas más estrictas. Google, Microsoft o X (antes Twitter) han anunciado procesos de cierre automático para cuentas que permanecen inactivas durante largos periodos, con el objetivo de reducir la superficie de ataque. Aun así, estas medidas no cubren todo el ecosistema de servicios digitales ni sustituyen la responsabilidad de cada usuario.

Las recomendaciones de firmas especializadas, como ESET y otros actores del sector, coinciden en la necesidad de combinar limpieza digital, buenas prácticas de contraseñas y formación básica en ciberseguridad. Saber identificar un correo sospechoso, entender qué implica vincular una app a tu cuenta principal o dedicar un rato a revisar perfiles antiguos puede marcar la diferencia entre un susto menor y un incidente serio.

Las cuentas olvidadas en redes sociales y otros servicios son mucho más que simples restos de tu vida digital pasada. Funcionan como ventanas abiertas que, mientras permanezcan sin vigilancia, pueden ser aprovechadas por terceros. Cerrar las que sobran, vaciar datos innecesarios y proteger mejor las que utilizas a diario es un esfuerzo asumible que reduce de forma considerable tu exposición al cibercrimen, tanto en España como en el resto de Europa.