En el mundo de las redes, SSH (Secure Shell) es una herramienta fundamental para garantizar la seguridad y privacidad de las comunicaciones entre dispositivos. En este tutorial, te enseñaremos cómo configurar SSH en un switch Cisco, a través de una serie de pasos simples y fáciles de seguir. Con esta configuración, podrás conectarte y administrar tu switch de manera remota, sin comprometer la seguridad de tu red. Sigue leyendo para descubrir cómo hacerlo.

Guía para la configuración efectiva del SSH en tu sistema

El Secure Shell (SSH) es una herramienta de red que permite a los usuarios conectarse y controlar de forma remota otros dispositivos. En este artículo, te enseñaremos cómo configurar SSH en un switch Cisco para garantizar una conexión segura y efectiva.

Paso 1: Configuración de la interfaz de gestión

Antes de configurar SSH, es importante que configures la interfaz de gestión en el switch. Esto se puede hacer a través de la línea de comandos o mediante el uso de una herramienta de gestión de red. Asegúrate de configurar una dirección IP y una máscara de subred para la interfaz.

Paso 2: Generar una clave SSH

Para generar una clave SSH, debes utilizar el comando ‘crypto key generate rsa’. Esto generará una clave SSH que se utilizará para cifrar las comunicaciones entre el switch y el servidor SSH. Asegúrate de configurar una longitud de clave segura para garantizar la máxima seguridad.

Paso 3: Configuración de SSH

Para configurar SSH en tu switch Cisco, utiliza los siguientes comandos:

- ip ssh version 2

- ip ssh time-out 60

- ip ssh authentication-retries 2

El primer comando configura la versión de SSH que se utilizará (en este caso, la versión 2). El segundo comando establece un tiempo de espera de 60 segundos para la conexión SSH. El tercer comando establece el número de intentos de autenticación permitidos antes de que se cierre la conexión SSH.

Paso 4: Configuración de usuarios

Para configurar usuarios en tu switch Cisco, utiliza el siguiente comando:

- username nombre_de_usuario privilege 15 secret contraseña

Este comando crea un usuario con privilegios de nivel 15 y una contraseña segura. Asegúrate de crear una contraseña segura para garantizar la seguridad de tu sistema.

Paso 5: Verificación de la configuración

Una vez que hayas configurado SSH en tu switch Cisco, es importante verificar que todo esté funcionando correctamente. Para hacerlo, utiliza el comando ‘show ip ssh’ para ver la información de configuración de SSH y ‘show users’ para ver la lista de usuarios configurados en tu sistema.

Con estos pasos, ya deberías tener configurado SSH en tu switch Cisco de forma segura y efectiva. Recuerda siempre utilizar contraseñas seguras y mantener tu sistema actualizado para garantizar la máxima seguridad. ¡Buena suerte!

La función de SSH en los dispositivos Cisco: Todo lo que necesitas saber

SSH (Secure Shell) es un protocolo de red que permite a los usuarios conectarse de forma segura a dispositivos remotos. Es una alternativa más segura que Telnet ya que utiliza técnicas de cifrado para proteger la información que se transmite a través de la red.

En los dispositivos Cisco, SSH se utiliza para acceder a la línea de comandos de los dispositivos de red de forma segura. SSH proporciona autenticación, cifrado y privacidad para la conexión, lo que garantiza que la información confidencial no sea interceptada por terceros.

Para configurar SSH en un switch Cisco, se deben seguir los siguientes pasos:

Paso 1: Generar una clave RSA en el switch usando el siguiente comando:

Switch(config)# crypto key generate rsa

Paso 2: Configurar el hostname y el dominio en el switch:

Switch(config)# hostname nombre_del_switch

Switch(config)# ip domain-name nombre_del_dominio

Paso 3: Configurar las líneas VTY para usar SSH:

Switch(config)# line vty 0 15

Switch(config-line)# transport input ssh

Paso 4: Configurar la autenticación en el switch:

Switch(config)# username nombre_de_usuario privilege 15 secret contraseña

Paso 5: Verificar la configuración SSH:

Switch# show ip ssh

Una vez que se ha completado la configuración SSH, los usuarios pueden conectarse al switch Cisco utilizando su cliente de SSH preferido. Es importante recordar que para conectarse al switch a través de SSH, se debe especificar el puerto 22 en el cliente de SSH.

Siguiendo estos sencillos pasos, se puede configurar SSH y proteger la información confidencial de posibles amenazas de seguridad.

Todo lo que necesitas saber para configurar SSH en tu sistema

Si estás interesado en configurar SSH en tu sistema, es porque deseas establecer una conexión segura entre tu dispositivo y otros sistemas remotos. SSH es una herramienta que te permite conectarte a dispositivos de forma segura mediante la encriptación de datos. En este artículo, te explicamos todo lo que necesitas saber para configurar SSH en tu sistema.

¿Qué es SSH?

SSH es un protocolo de red que permite establecer una conexión segura entre dos dispositivos. La conexión se establece mediante una autenticación basada en contraseñas o en claves de seguridad. SSH es comúnmente utilizado en sistemas operativos basados en Unix, como Linux y macOS, pero también es compatible con sistemas operativos Windows.

Pasos para configurar SSH en tu sistema

A continuación, te presentamos los pasos necesarios para configurar SSH en tu sistema:

Paso 1: Instala el software SSH en tu sistema. El software SSH se incluye en la mayoría de los sistemas operativos modernos, pero si no lo tienes instalado, puedes descargarlo desde el sitio web oficial.

Paso 2: Configura el archivo de configuración de SSH. El archivo de configuración de SSH se encuentra en /etc/ssh/sshd_config en la mayoría de los sistemas basados en Unix. En este archivo, puedes especificar las opciones de configuración, como el puerto utilizado por SSH, el método de autenticación y la configuración de claves de seguridad.

Paso 3: Crea una clave de seguridad para SSH. Las claves de seguridad son una forma más segura de autenticación que las contraseñas. Puedes generar una clave de seguridad utilizando el comando ssh-keygen en la línea de comandos.

Paso 4: Agrega la clave de seguridad a tu sistema remoto. Para hacer esto, debes copiar la clave de seguridad generada en el paso anterior y pegarla en el archivo authorized_keys en el sistema remoto. Este archivo se encuentra en el directorio .ssh del usuario remoto.

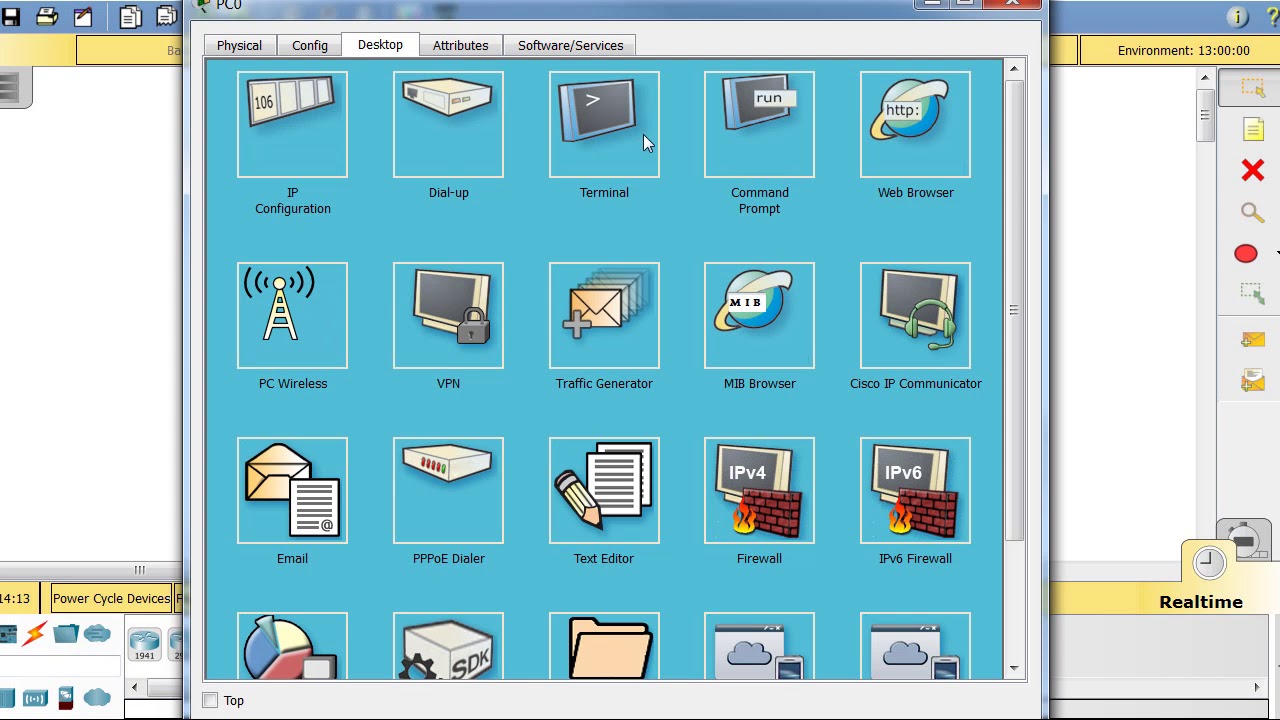

Paso 5: Conéctate al sistema remoto utilizando SSH. Para conectarte al sistema remoto, abre una terminal y escribe el comando ssh seguido del nombre de usuario y la dirección IP del sistema remoto. Si todo ha sido configurado correctamente, deberías ser capaz de conectarte sin necesidad de introducir una contraseña.

Conclusión

Configurar SSH en tu sistema puede ser un proceso sencillo si sigues los pasos adecuados. SSH es una herramienta esencial para establecer conexiones seguras con otros sistemas, y es especialmente útil para administradores de redes y sistemas. Si necesitas conectar tu sistema a otros dispositivos de forma segura, no dudes en configurar SSH siguiendo los pasos anteriores.

La función del comando transport input SSH en la seguridad de las conexiones de red

Cuando hablamos de seguridad en las conexiones de red, es importante destacar la importancia del protocolo SSH. Este protocolo nos permite establecer conexiones seguras y encriptadas entre diferentes dispositivos, asegurando así la integridad y confidencialidad de los datos que se transmiten entre ellos.

En el contexto de los switches Cisco, la configuración del protocolo SSH es esencial para garantizar la seguridad de la red. Uno de los comandos más importantes en este sentido es el comando «transport input SSH».

Este comando se utiliza para especificar qué protocolos de transporte están habilitados para la conexión SSH. Al utilizar el comando «transport input SSH» estamos limitando la conexión únicamente al protocolo SSH, lo cual reduce significativamente las posibilidades de un ataque por parte de un intruso.

Es importante destacar que, si bien el protocolo SSH es muy seguro, su configuración debe ser cuidadosa. Es necesario tener en cuenta elementos como la longitud de las claves de encriptación, la autenticación de usuarios y la protección de las claves privadas.

Es importante, sin embargo, tener en cuenta que la configuración de SSH debe ser cuidadosa y detallada para garantizar la máxima seguridad posible.