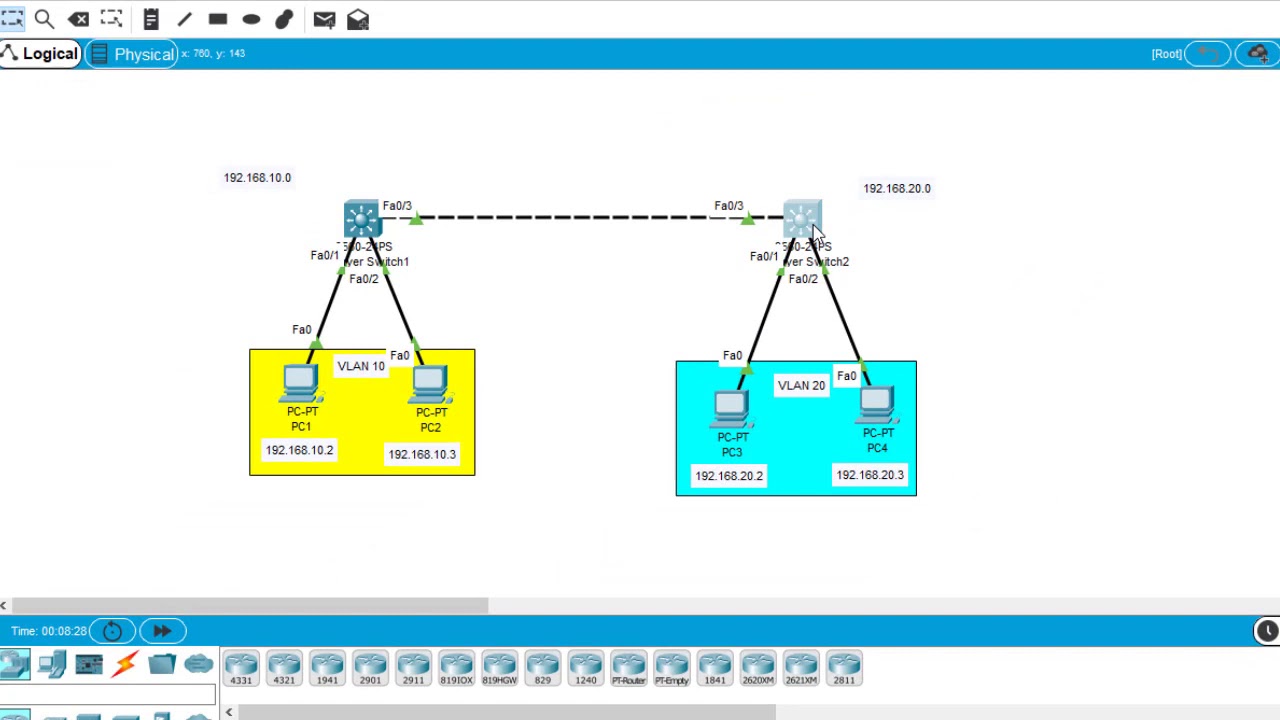

En este tutorial, aprenderás cómo configurar listas de control de acceso (ACL) en un switch de capa 3. Las ACL son una herramienta muy útil para controlar el tráfico de red y permitir o denegar el acceso a ciertos recursos. Con la ayuda de este tutorial, podrás entender cómo funcionan las ACL y cómo puedes aplicarlas en tu red para mejorar la seguridad y el rendimiento de la misma. Sigue leyendo para aprender a configurar ACL en un switch de capa 3 paso a paso.

Cómo configurar las ACL en tu red: una guía completa

Las listas de control de acceso, o ACLs, son una herramienta importante para la seguridad de tu red. Con ellas, puedes controlar el tráfico que entra y sale de tu red, permitiendo o denegando el acceso a ciertos usuarios o aplicaciones.

Si estás utilizando un switch de capa 3, puedes configurar las ACLs directamente en el switch. Aquí te ofrecemos una guía completa sobre cómo hacerlo.

Paso 1: Crear la ACL

Lo primero que debes hacer es crear la ACL. Para ello, debes acceder al modo de configuración de tu switch y utilizar el comando access-list seguido del número de la lista de control de acceso que deseas crear. Por ejemplo, si quisieras crear una ACL con el número 10, deberías escribir:

Switch(config)# access-list 10

Paso 2: Configurar las reglas de la ACL

Una vez que hayas creado la ACL, es hora de configurar las reglas de la misma. Para ello, debes utilizar el comando permit o deny seguido del tipo de tráfico que deseas permitir o denegar. Por ejemplo, si quisieras permitir el tráfico HTTP en tu red, deberías escribir:

Switch(config)# access-list 10 permit tcp any any eq 80

Este comando permitiría el tráfico TCP en el puerto 80, que es el puerto utilizado por el protocolo HTTP.

También puedes utilizar el comando host para limitar la regla a un solo host. Por ejemplo, si quisieras permitir el tráfico HTTP solo para el host con la dirección IP 192.168.1.100, deberías escribir:

Switch(config)# access-list 10 permit tcp host 192.168.1.100 any eq 80

Paso 3: Aplicar la ACL

Una vez que hayas creado y configurado la ACL, es hora de aplicarla a una interfaz específica del switch. Para ello, debes utilizar el comando ip access-group seguido del número de la ACL y el tipo de tráfico que deseas aplicar la ACL. Por ejemplo, si quisieras aplicar la ACL 10 al tráfico que entra en la interfaz GigabitEthernet0/1, deberías escribir:

Switch(config)# interface GigabitEthernet0/1

Switch(config-if)# ip access-group 10 in

Este comando aplicaría la ACL 10 al tráfico entrante en la interfaz GigabitEthernet0/1.

Mejora la seguridad de tu red con la implementación de una ACL

Una lista de control de acceso (ACL) es una herramienta de seguridad que se utiliza para controlar el tráfico en una red. Una ACL se utiliza para permitir o denegar el acceso a ciertos recursos de la red y puede ser configurada en un switch capa 3 para bloquear el tráfico no deseado y mejorar la seguridad de la red.

Para configurar una ACL en un switch capa 3, es necesario seguir los siguientes pasos:

Paso 1: Identificar qué tráfico se desea permitir o denegar. Esto puede ser basado en direcciones IP, protocolos o puertos.

Paso 2: Crear la ACL. Se puede crear una ACL utilizando números o nombres, y se debe especificar si se desea permitir o denegar el tráfico.

Paso 3: Aplicar la ACL a una interfaz. La ACL debe ser aplicada a la interfaz que se conecta a la red que se desea proteger.

Paso 4: Verificar que la ACL esté funcionando correctamente. Se debe comprobar que el tráfico permitido está pasando a través de la interfaz y que el tráfico denegado está siendo bloqueado.

La implementación de una ACL puede mejorar significativamente la seguridad de una red, ya que permite controlar quién tiene acceso a los recursos de la red. Además, las ACL también pueden ayudar a prevenir ataques de denegación de servicio (DoS) al bloquear tráfico malicioso.

Siguiendo los pasos adecuados, se puede configurar una ACL fácilmente y proteger la red de manera efectiva.

La importancia de la ubicación correcta de ACL extendida en redes informáticas

ACL (Access Control List) es una herramienta importante en la configuración de redes informáticas, ya que permite controlar el tráfico de red y restringir el acceso a ciertos recursos. Una ACL extendida es una lista de reglas más detallada que permite filtrar el tráfico en función de diferentes criterios, como la dirección IP, el puerto o el protocolo.

La ubicación correcta de la ACL extendida es crucial para garantizar la seguridad y el rendimiento de la red. Si se coloca en el lugar equivocado, puede causar problemas de conectividad o permitir el acceso no autorizado a los recursos de la red.

En general, se recomienda colocar las ACL extendidas en el switch capa 3 o en el router, ya que estos dispositivos tienen la capacidad de procesar el tráfico de red a nivel de capa 3 y tomar decisiones basadas en las reglas de la ACL.

Al colocar la ACL extendida en el switch capa 3, se puede controlar el tráfico entrante y saliente de la VLAN, lo que permite restringir el acceso a ciertos recursos y proteger la red de posibles ataques externos. Además, esto ayuda a reducir la carga en el router y mejorar el rendimiento de la red.

Es importante tener en cuenta que la colocación de la ACL extendida puede variar en función de la topología de la red y los requisitos de seguridad de la organización. Por lo tanto, es recomendable realizar un análisis detallado de la red y evaluar los posibles riesgos antes de configurar la ACL extendida.

Al colocarla en el switch capa 3 o en el router, se puede controlar el tráfico de red y restringir el acceso a ciertos recursos, lo que ayuda a proteger la red de posibles amenazas externas y mejorar su eficiencia.

Mejorando la seguridad de tu red: todo lo que necesitas saber sobre la configuración ACL

La seguridad en la red es una preocupación importante para cualquier empresa o individuo que utilice internet. Una de las formas más efectivas de mejorar la seguridad de tu red es a través de la configuración de listas de control de acceso (ACL) en tus switches de capa 3. En este artículo, te explicamos todo lo que necesitas saber sobre la configuración ACL y cómo puedes configurarlas en tu switch de capa 3.

Las ACL son utilizadas para restringir o permitir el acceso a la red en función de ciertas condiciones. Estas condiciones pueden ser direcciones IP, puertos, protocolos y otros criterios. Con una ACL correctamente configurada, puedes limitar el acceso de usuarios no autorizados a tu red, proteger tus recursos y mejorar la seguridad general de tu red.

Para configurar una ACL en tu switch de capa 3, primero debes acceder a la línea de comandos de tu switch. Una vez allí, debes crear la lista de control de acceso y definir las reglas que deseas aplicar. Por ejemplo, si deseas permitir que solo un rango específico de direcciones IP tenga acceso a tu red, debes crear una regla que permita ese rango específico y denegar todo lo demás.

Para crear una ACL en tu switch de capa 3, debes seguir estos pasos:

Paso 1: Accede a la línea de comandos de tu switch de capa 3.

Paso 2: Crea la lista de control de acceso utilizando el comando «access-list». Por ejemplo, para crear una lista de control de acceso que permita solo el rango de direcciones IP 192.168.1.0/24, debes escribir:

access-list 1 permit 192.168.1.0 0.0.0.255

Paso 3: Define las reglas que deseas aplicar a la lista de control de acceso. Por ejemplo, si deseas permitir que solo la dirección IP 192.168.1.5 tenga acceso a tu red, debes agregar la siguiente regla:

access-list 1 permit host 192.168.1.5

Paso 4: Aplica la lista de control de acceso a la interfaz de tu switch de capa 3 utilizando el comando «ip access-group». Por ejemplo, para aplicar la lista de control de acceso «1» a la interfaz «FastEthernet 0/1», debes escribir:

ip access-group 1 in interface FastEthernet0/1

Recuerda que la configuración de una ACL puede ser compleja y requiere un conocimiento sólido de las redes y de los switches de capa 3. Si no estás seguro de cómo configurar una ACL, es recomendable buscar ayuda de un profesional de TI.

Con una ACL correctamente configurada, puedes limitar el acceso de usuarios no autorizados a tu red, proteger tus recursos y mejorar la seguridad general de tu red.